Ransom32 – Javascript Ransomware als SaaS

Das Jahr fängt an und hat direkt eine sehr ernstzunehmende Bedrohung mit im Gepäck: Ransom32, eine Javascript Ransomware.

Ransomware ist nichts Neues, Schadhafter Code, der Benutzerdaten unnutzbar macht und den Anwender erpresst, möchte dieser seine Daten wieder verwenden wollen – wie dies im Detail geschieht und ob die Daten wieder freigegeben werden, das unterscheidet sich von Fall zu Fall.

Ransom32

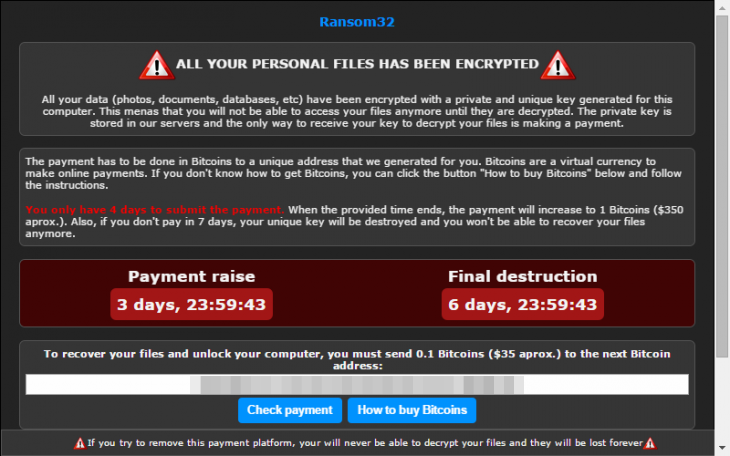

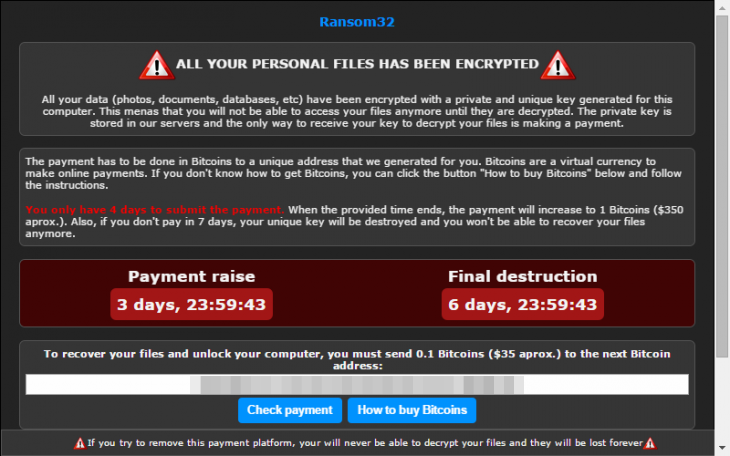

Im Falle von Ransom32 werden Daten verschlüsstelt (dies schliesst auch verbundene Backuplaufwerke/Netzlaufwerke ein) und dem Benutzer eine Aufforderung zur Zahlung per Bitcoin gestellt. Damit der Benutzer überprüfen kann, dass seine Daten bei Zahlung tatsächlich wiederherstellbar sind, bietet Ransom32 eine Testfunktion an und bietet die Möglichkeit eine einzelene Datei wiederherzustellen, ebenfalls wird dem Benutzer schön erklärt, wie er an Bitcoins kommt, damit er die Zahlung tätigen kann. Nette Hilfen, für einen bösen Schaden, denn Ransom32 verschlüsselt alles was er finden kann, sofern es eine der folgenden Endungen besitzt:

*.jpg, *.jpeg, *.raw, *.tif, *.gif, *.png, *.bmp, *.3dm, *.max, *.accdb, *.db, *.dbf, *.mdb, *.pdb, *.sql, *.*sav*, *.*spv*, *.*grle*, *.*mlx*, *.*sv5*, *.*game*, *.*slot*, *.dwg, *.dxf, *.c, *.cpp, *.cs, *.h, *.php, *.asp, *.rb, *.java, *.jar, *.class, *.aaf, *.aep, *.aepx, *.plb, *.prel, *.prproj, *.aet, *.ppj, *.psd, *.indd, *.indl, *.indt, *.indb, *.inx, *.idml, *.pmd, *.xqx, *.xqx, *.ai, *.eps, *.ps, *.svg, *.swf, *.fla, *.as3, *.as, *.txt, *.doc, *.dot, *.docx, *.docm, *.dotx, *.dotm, *.docb, *.rtf, *.wpd, *.wps, *.msg, *.pdf, *.xls, *.xlt, *.xlm, *.xlsx, *.xlsm, *.xltx, *.xltm, *.xlsb, *.xla, *.xlam, *.xll, *.xlw, *.ppt, *.pot, *.pps, *.pptx, *.pptm, *.potx, *.potm, *.ppam, *.ppsx, *.ppsm, *.sldx, *.sldm, *.wav, *.mp3, *.aif, *.iff, *.m3u, *.m4u, *.mid, *.mpa, *.wma, *.ra, *.avi, *.mov, *.mp4, *.3gp, *.mpeg, *.3g2, *.asf, *.asx, *.flv, *.mpg, *.wmv, *.vob, *.m3u8, *.csv, *.efx, *.sdf, *.vcf, *.xml, *.ses, *.dat

und sich nicht in einem der folgenden Verzeichnisse befindet:

- :\windows\

- :\winnt\

- programdata\

- boot\

- temp\

- tmp\

- $recycle.bin\

Problematik

Ransom32 baut auf dem Java Framework NW.js auf und nutzt somit erstmal ein Framework, welches von Sicherheitssoftware als nicht gefährlich eingestuft wird. Durch die Nutzung von NW.js wird Ransom32, zumindest in der Theorie, zu einem Multi-Plattform-Problem, auch wenn er bisher nur für Windows im Umlauf ist, so besteht doch die Möglichkeit, dass er für Linux und MacOS entsprechend angepasst wird und ausführbar ist. NW.js bietet ähnlich tiefe Zugriffe ins Betriebssystem, wie es zum Beispiel C++ tut.

Software as a Service

Problematisch ist die Gestaltung des Trojaners, denn er kommt als quasi „Software as a Service“ und kann vom „Anwender“ angepasst werden, so lässt sich die Bitcoin-Adresse frei setzen, das Verhalten der Warnmeldung und viele weitere Faktoren, bevor der Trojaner auf sein Opfer losgelassen wird, der sich auf dem infizierten System fortan als Chrome Browser ausgiebt und über einen angepassten Tor-Browser den Zugang zu seinem Webservice herstellt und über diesen die Verschlüsselungsparameter und die notwendigen Keys austauscht.

Erkennung

Nachdem die AV-Hersteller lange gebraucht haben, erkennen die Meisten nun Ransom32 und bieten auf den Systemen einen ausreichenden Schutz. Stellen Sie sicher, dass Sie eine passende Lösung installiert haben und diese auf dem aktuellen Stand ist. Welche Hersteller Ransom32 bereits erkennen, können Sie auf Virustotal.com testen, dort werden alle 24 Stunden 55 unterschiedliche Virenscanner getestet.

Leave a Reply