MS-Office Dateien weiter im Anstieg bei der Malwareverteilung

SonicWall hat in seinem halbjährigen Report einen deutlichen Anstieg von MS-Office Dateien als Verbreiter von Schadsoftware bestätigt. Seit Anfang des Jahres sind, gerade bei den…

02.09.2020Umstellung E-Mail Kommunikation

Sehr geehrte Kunden, wir haben unsere E-Mail Struktur geändert und hoffen, dass diese Umstellung sorgfältig genug geplant war und reibungslos verlaufen ist. Sollten Sie trotzdem…

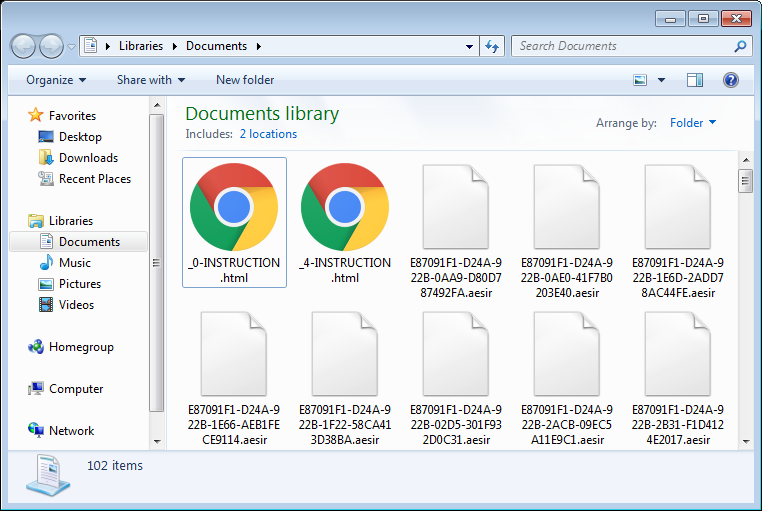

23.08.2020Neue Locky-Variante mit .aesir-Endung aufgetaucht

Eine neue Variante des Verschlüsselungstrojaners Locky ist laut den Experten von Bleepingcomputer.com unterwegs und verschlüsselt die betroffenen Benutzerdateien mit der Endung .aesir Die neue Variante…

22.11.2016Ransomware: KeRanger für MacOS macht die Runde

Der Verschlüsselungstrojaner KeRanger funktioniert nach dem gleichen Prinzip wie Ransom.32, Locky und Andere Ransomware tut, zielt aber auf Mac-Systeme ab. Sind Windows-Systeme und Benutzer es…

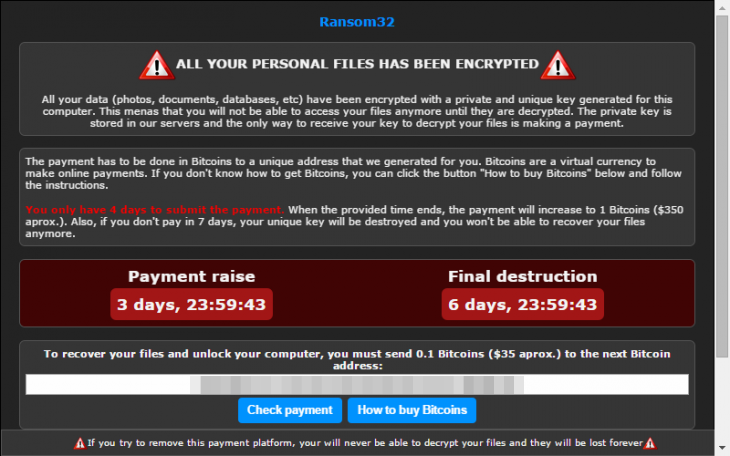

10.03.2016Ransom32 – Javascript Ransomware als SaaS

Das Jahr fängt an und hat direkt eine sehr ernstzunehmende Bedrohung mit im Gepäck: Ransom32, eine Javascript Ransomware. Ransomware ist nichts Neues, Schadhafter Code, der…

08.01.2016Android MMS-Sicherheitslücke Stagefright: Was Sie zum eigenen Schutz tun können

Stagefright heisst die neuste und mutmaßlich schwerste Sicherheitslücke, die Androi-Benutzer heimsucht, von bis zu 95% betroffenen Geräten spricht Zimperium zLabs, welche die Lücke gemeldet haben. …

28.07.2015F-Secure Software Updater hält Software auf dem aktuellen Stand

11.02.2015Kritische Schwachstelle in Windows – Microsoft Security Bulletin MS14-066

11.11.2014Wer braucht eine ISO 27001 Zertifizierung?

16.06.2014Informationen zur ISO 27001 Zertifizierung

Informationssicherheit ist in der modernen Geschäftswelt nicht mehr weg zu denken, beruhen doch die Mehrzahl aller Dienste auf der sicheren Verarbeitung von Informationen. Ein Verlust…

26.03.2014